ドメインの設定

最終更新日: 2025年1月6日

R8 | R9

はじめに Amazon Web Service (AWS) の環境をコマンドラインで操作するための Command Line Interface (CLI) ツールのダウンロードとインストールを行います。(すでにこの対応は行っているという場合、読み飛ばしてください。)具体的には、こちらのURLに記載した手順に従ってください。

インストール後、バージョン番号が適切に表示されるかどうかを確認します。(バージョン番号は適切に読み替えてください。)

管理者の Access Key と Secret Access Key を登録します。(これらの値は AWS の管理画面で確認してください。)

Access Key と Secret Access Key を入力します。ここではリージョン(region)および出力フォーマット(output format)はそれぞれ "ap-northeast-1" と "json" とします。"ap-northeast-1"はアジアパシフィック (東京)となります。

ここではRoute53で、サブドメイン wmsa.wagby.com を管理するホストゾーンを作成する方法を説明します。(その次の章で、サーバ証明書の作成へ続きます。)

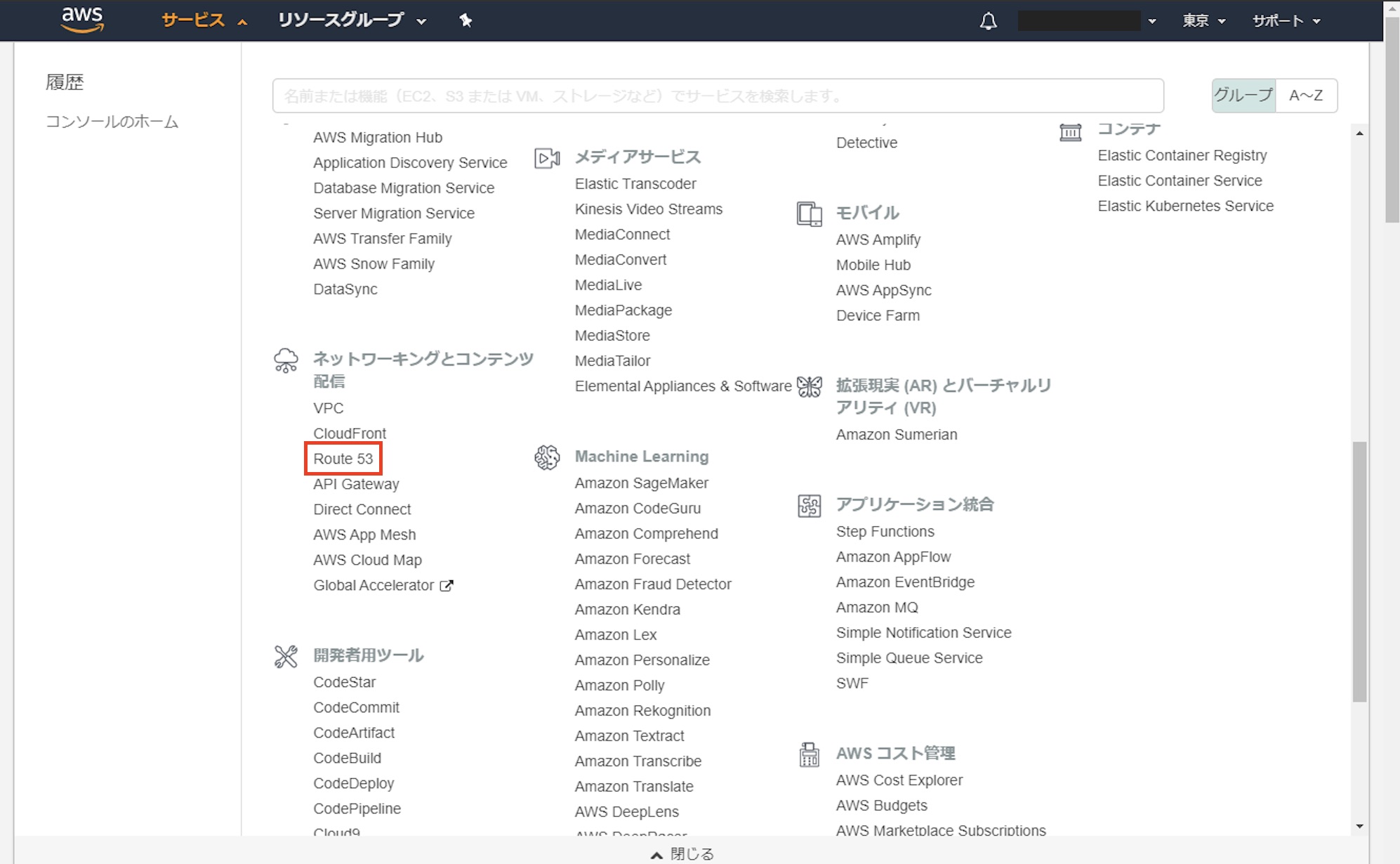

すでに AWS のアカウントは作成しており、契約済みの状態として説明します。AWSのマネジメントコンソールに管理者(ルートユーザー)としてログオン後、"Route53" のサービスを選択します。

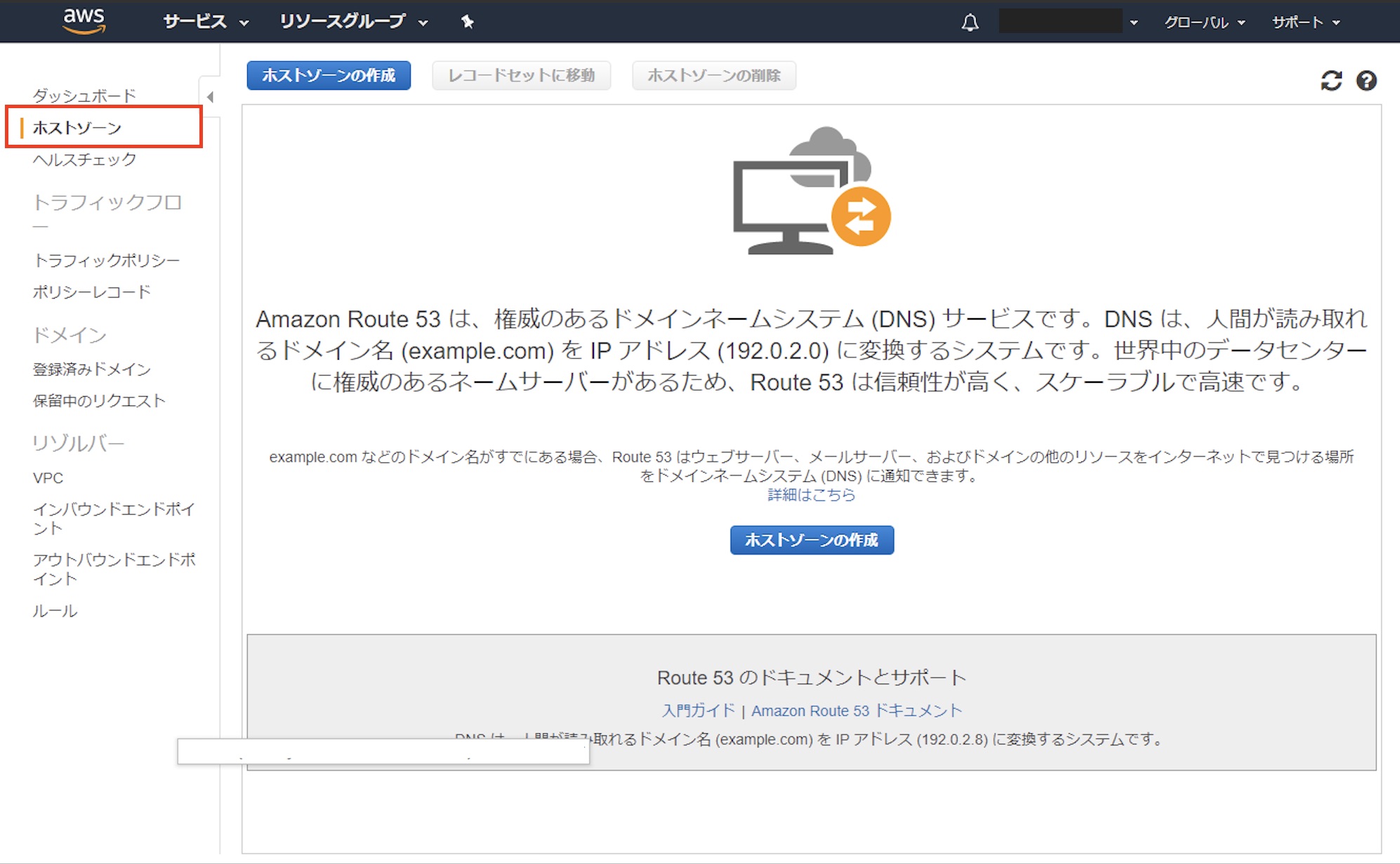

Route53はDNS管理のためのサービスです。

上図にある「DNS管理」の「今すぐ始める」ボタンを押します。最初にホストゾーンを用意します。

「ホストゾーンの作成」ボタンを押します。

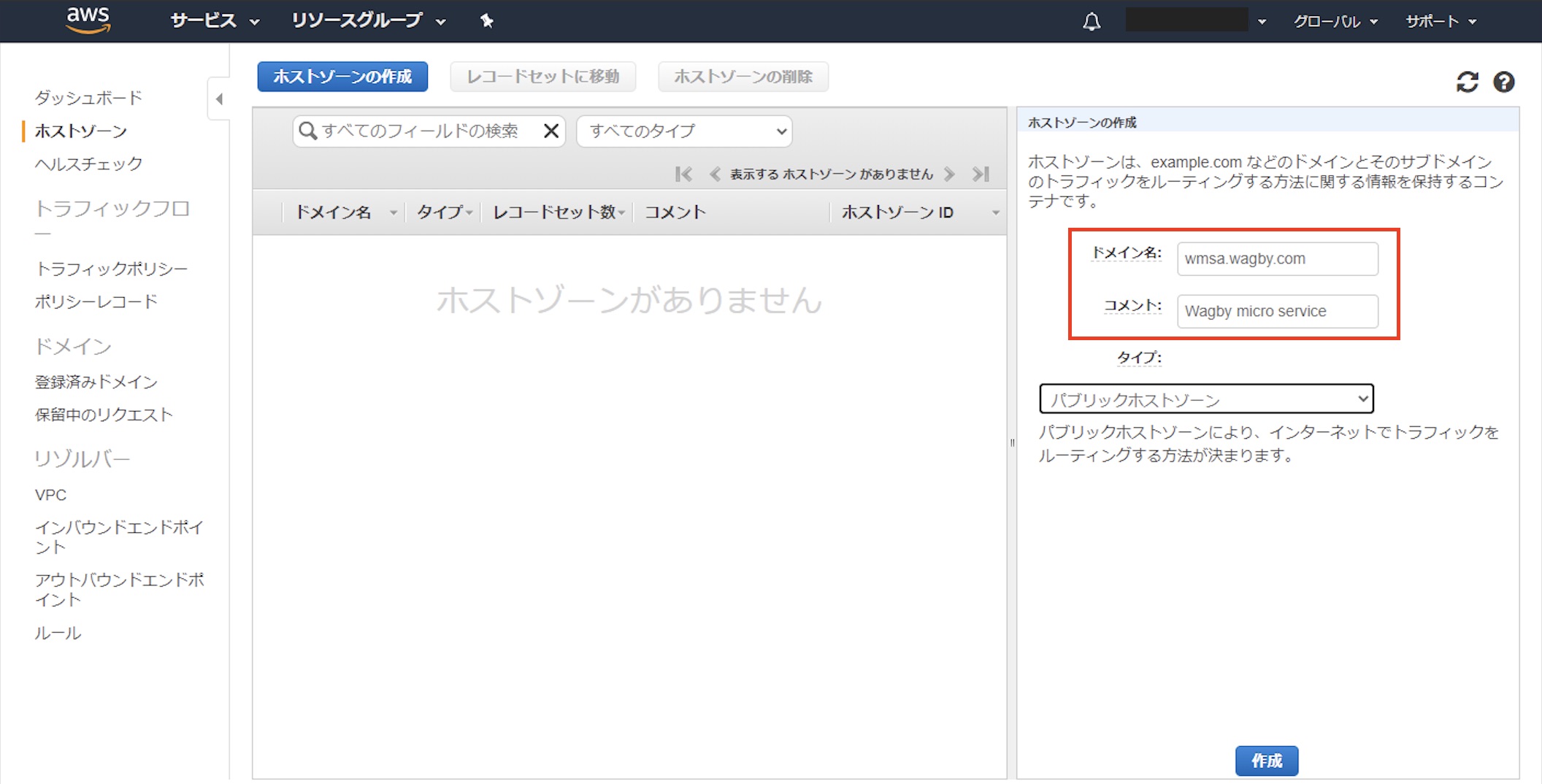

今回は、すでに自社で用意済みの wagby.com というドメインに対するサブドメインとして wmsa.wagby.com を用意した例を示します。実際にはお客様がお持ちのドメインに対する、今回のアプリケーション用のサブドメインを用意してください。

"ホストゾーンの作成" をクリックし、ドメイン名に用意したドメイン名(今回の例では wmsa.wagby.com)を指定します。コメントには適切な説明文を入力してください。タイプはパブリックホストゾーンを選択します。ここまで入力後、作成ボタンをクリックします。

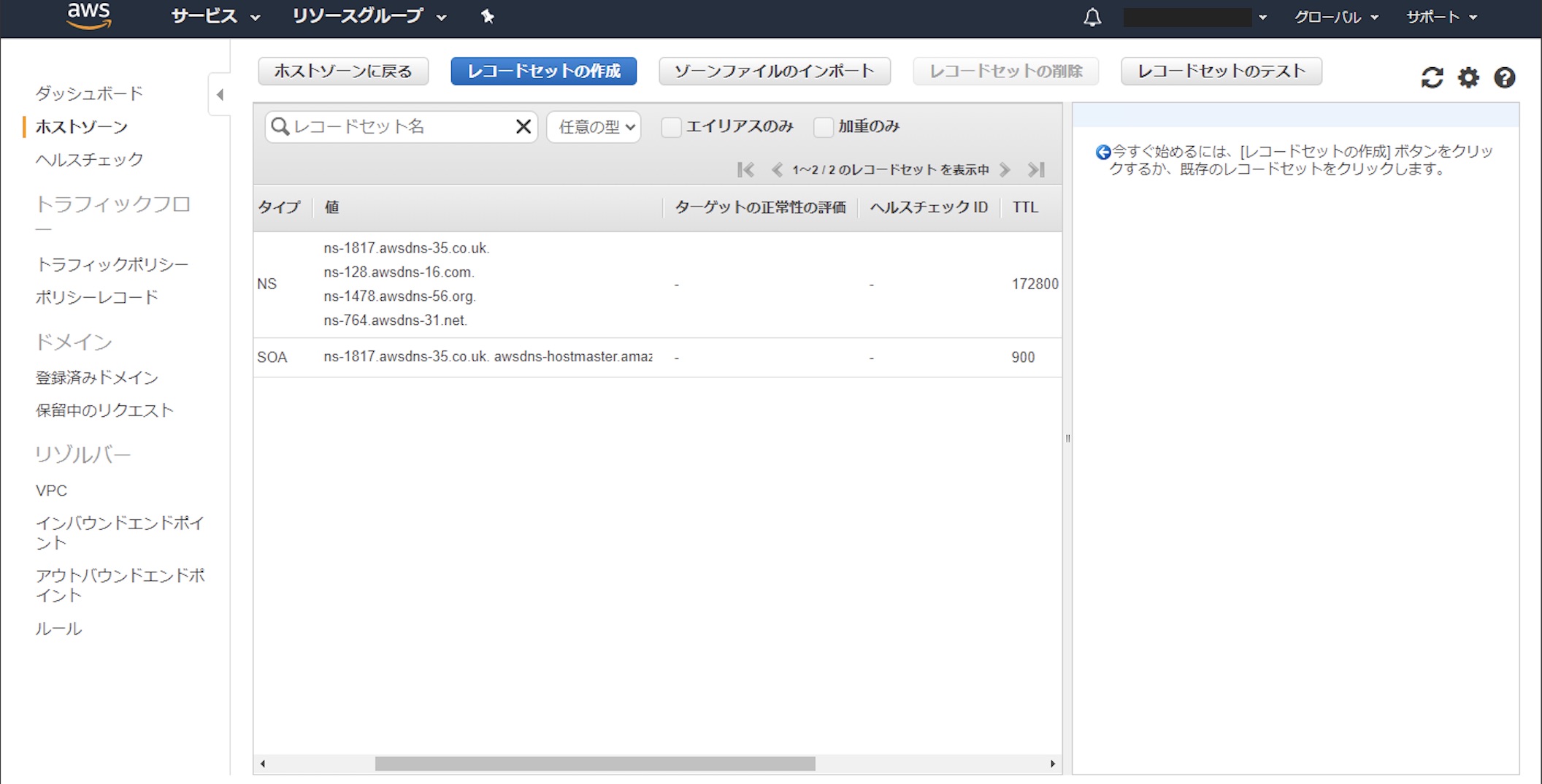

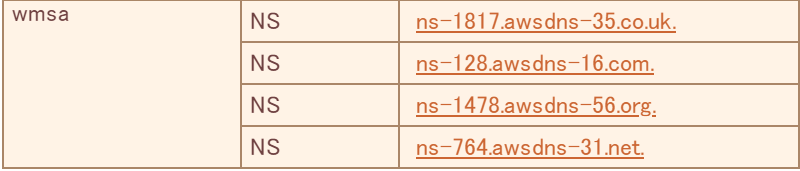

ホストゾーンが作成されます。「タイプ」「値」の欄にRoute53のネームサーバが出力されます。

"ns-" で始まるこれらの名前をメインドメイン(今回の例では "wagby.com")のネームサーバに登録してください。(ネームサーバへの登録方法は割愛します。)

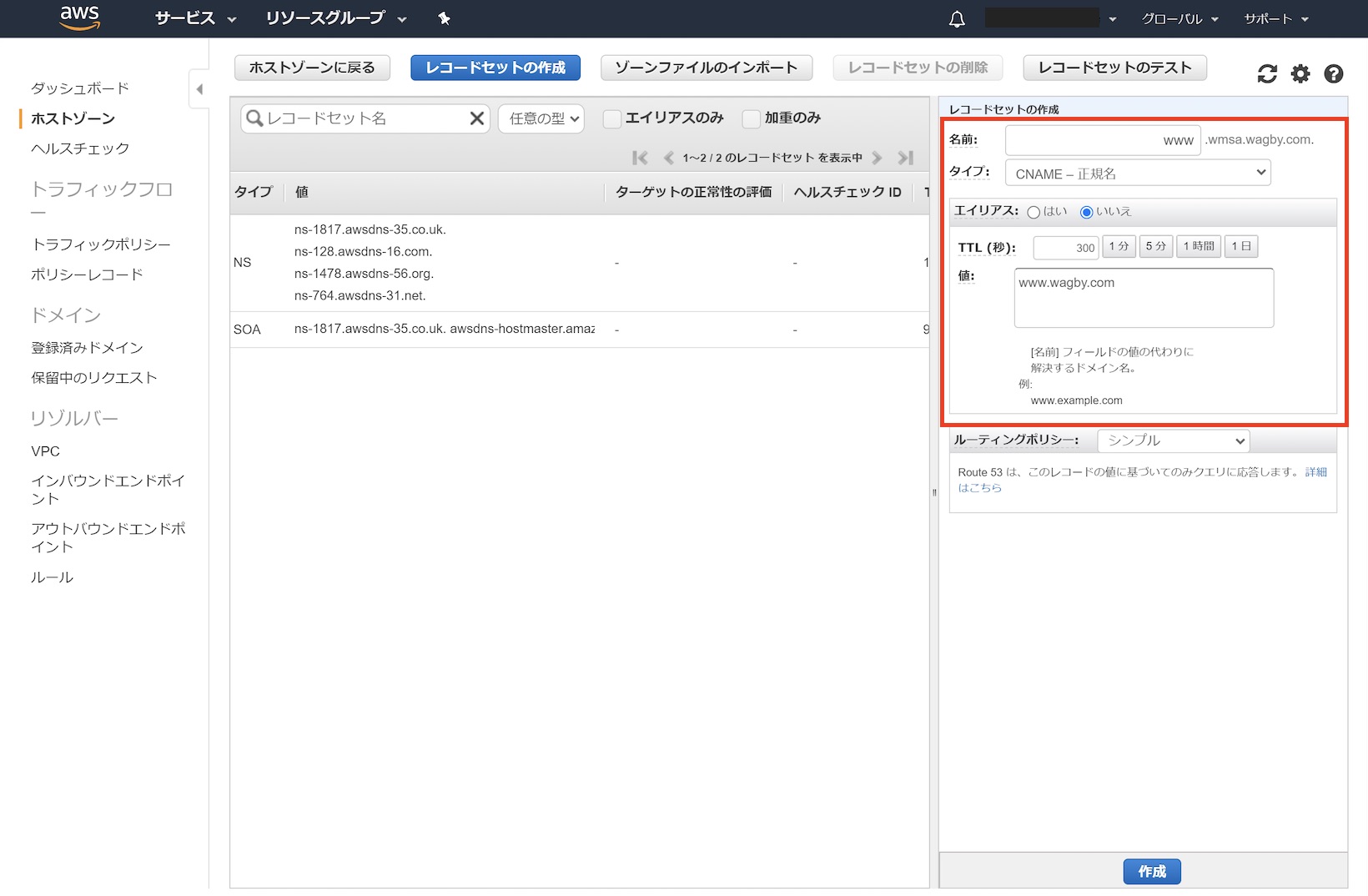

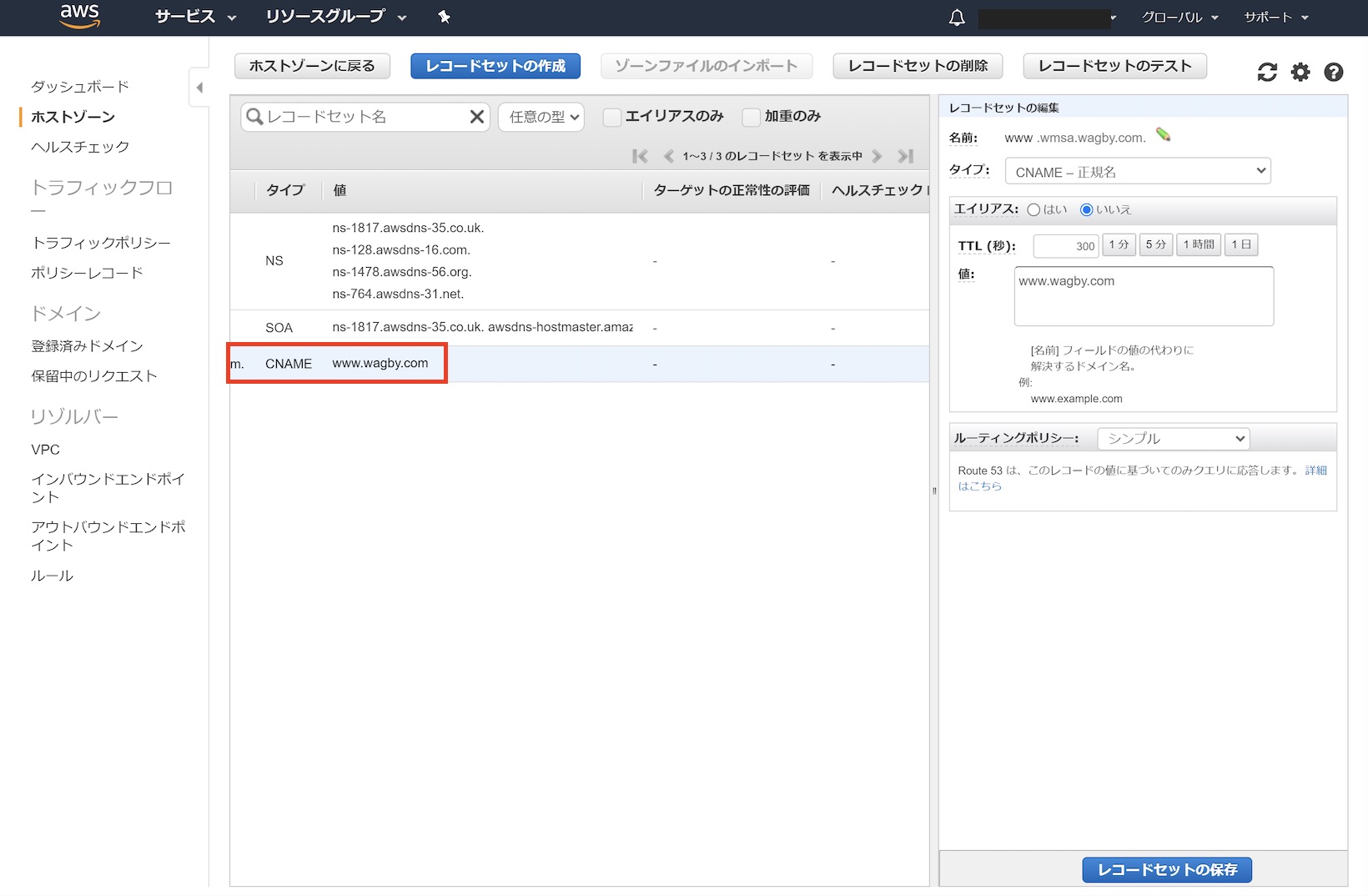

登録したサブドメインが正しく動作しているかを確認するために、レコードセットを作成します。"レコードセットの作成"をクリックし、名前等を入力して、作成をクリックします。

図8,9の例では、名前をwww、タイプをCNAME、値をwww.wagby.comとしました。www.wmsa.wagby.comの名前を引くと、www.wagby.comのIPアドレスを返すようにしています。

Windows 11 をお使いの場合、nslookupコマンドでDNSへの登録が成功したかどうかを確認することができます。

次のように出力されます。

AWS が提供する Certificate Manager にて、"*.wmsa.wagby.com" のワイルドカードサーバ証明書を作成します。これによってセキュア(https)通信を実現します。

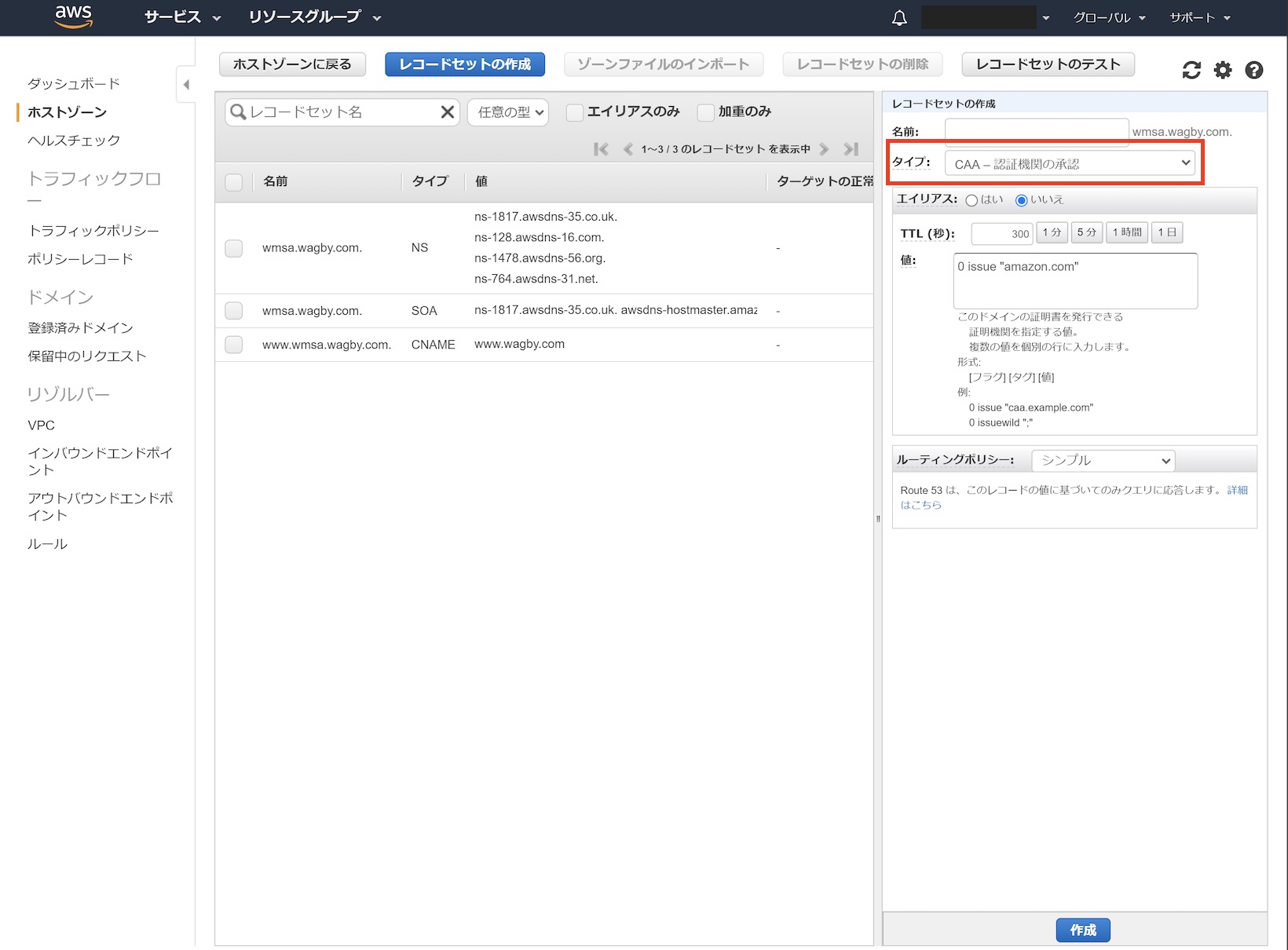

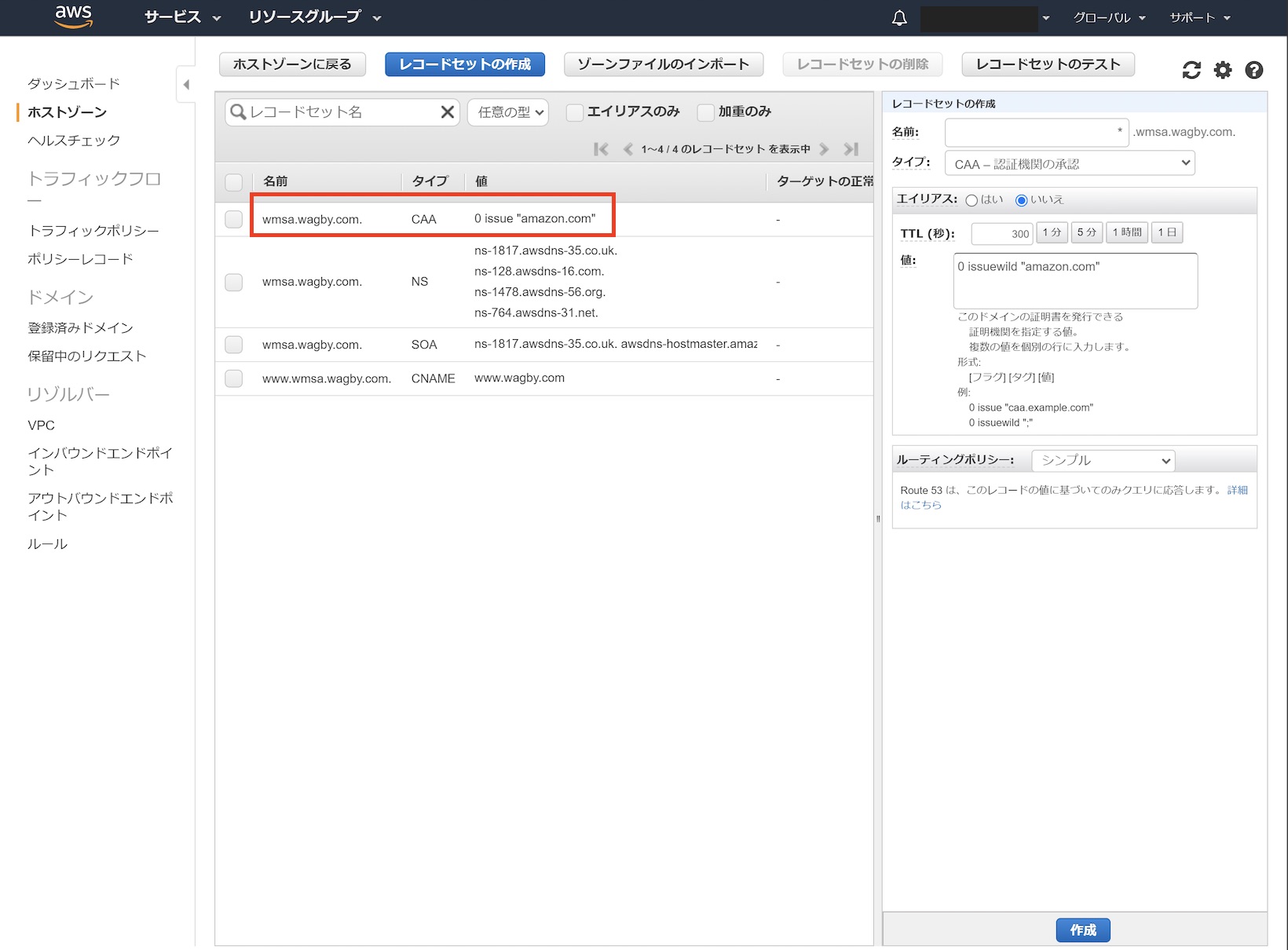

"wmsa.wagby.com" および "*.wmsa.wagby.com"のサーバ証明書を許可するために、DNSにCAAフィールドを追加します。

レコードセットの作成をクリックし、図10のように名前を未指定、タイプをCAA、値に 0 issue "amazon.com"としてください。"wmsa.wagby.com"の証明書を"amazon.com"にて発行することを許可することになります。

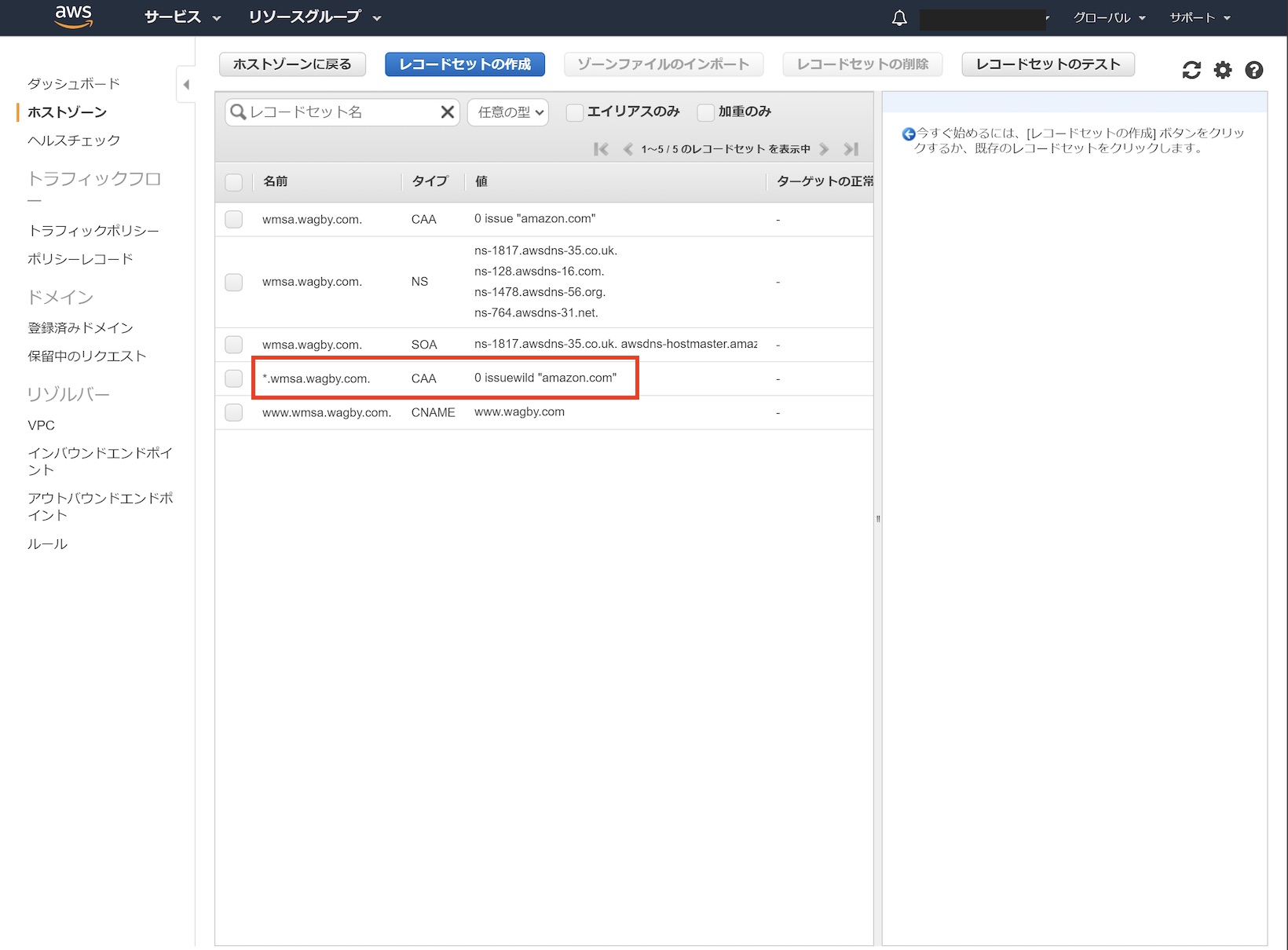

同様に、図11のように名前を"*"、タイプをCAA、値に 0 issuewild "amazon.com"としてください。(今度は issue ではなく issuewild となっています。)"*.wmsa.wagby.com"のワイルドカードサーバ証明書を"amazon.com"にて発行することを許可することとなります。

作成すると、画面に "CAA" タイプの名前と値が表示されます。ここまでで DNS の設定は完了です。

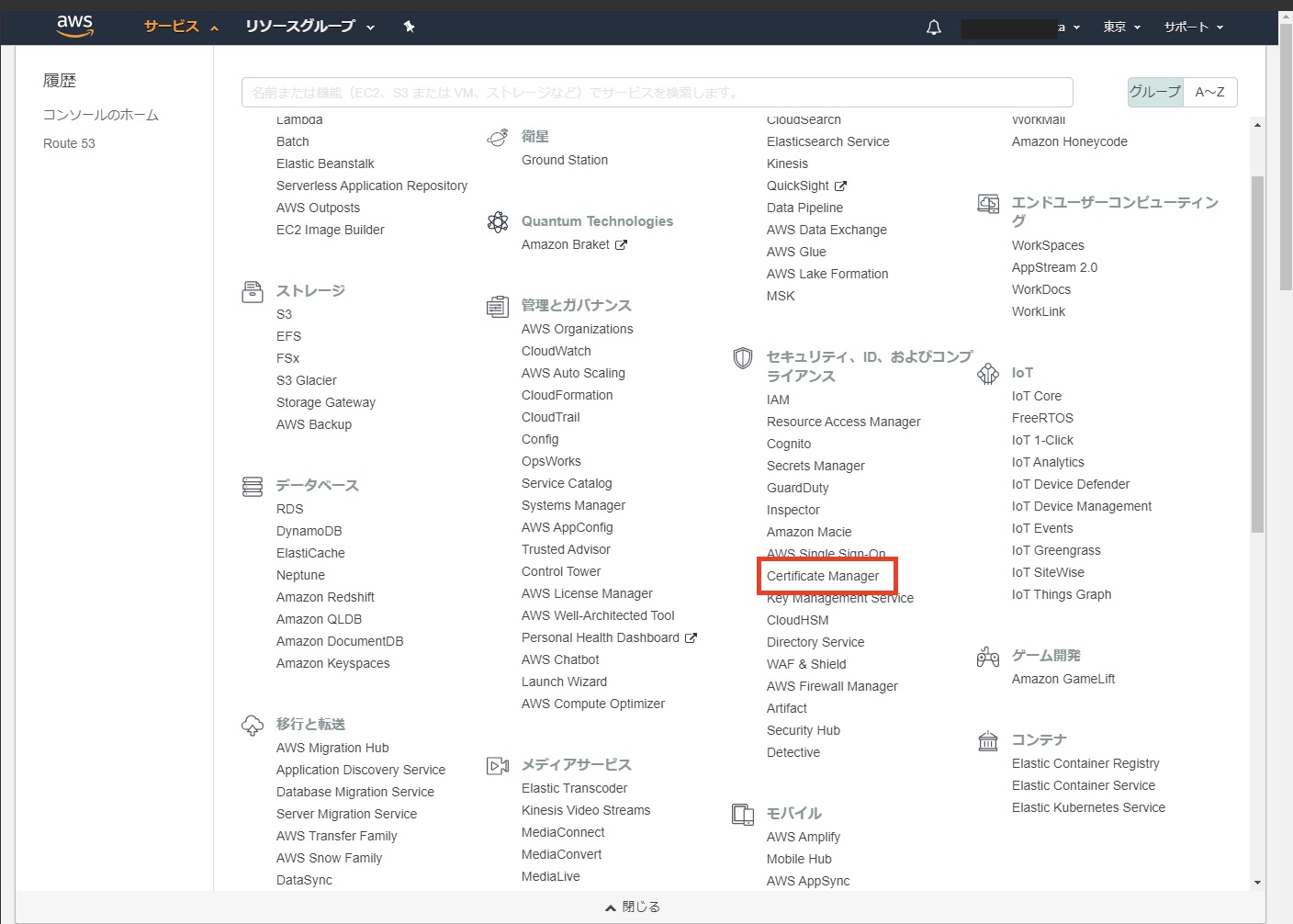

"Certificate Manager" を選びます。

"証明書のプロビジョニング" にある「今すぐ始める」ボタンを押します。

"証明書のリクエスト" 画面に移ります。"パブリック証明書のリクエスト" を選択した状態で「証明書のリクエスト」ボタンを押します。

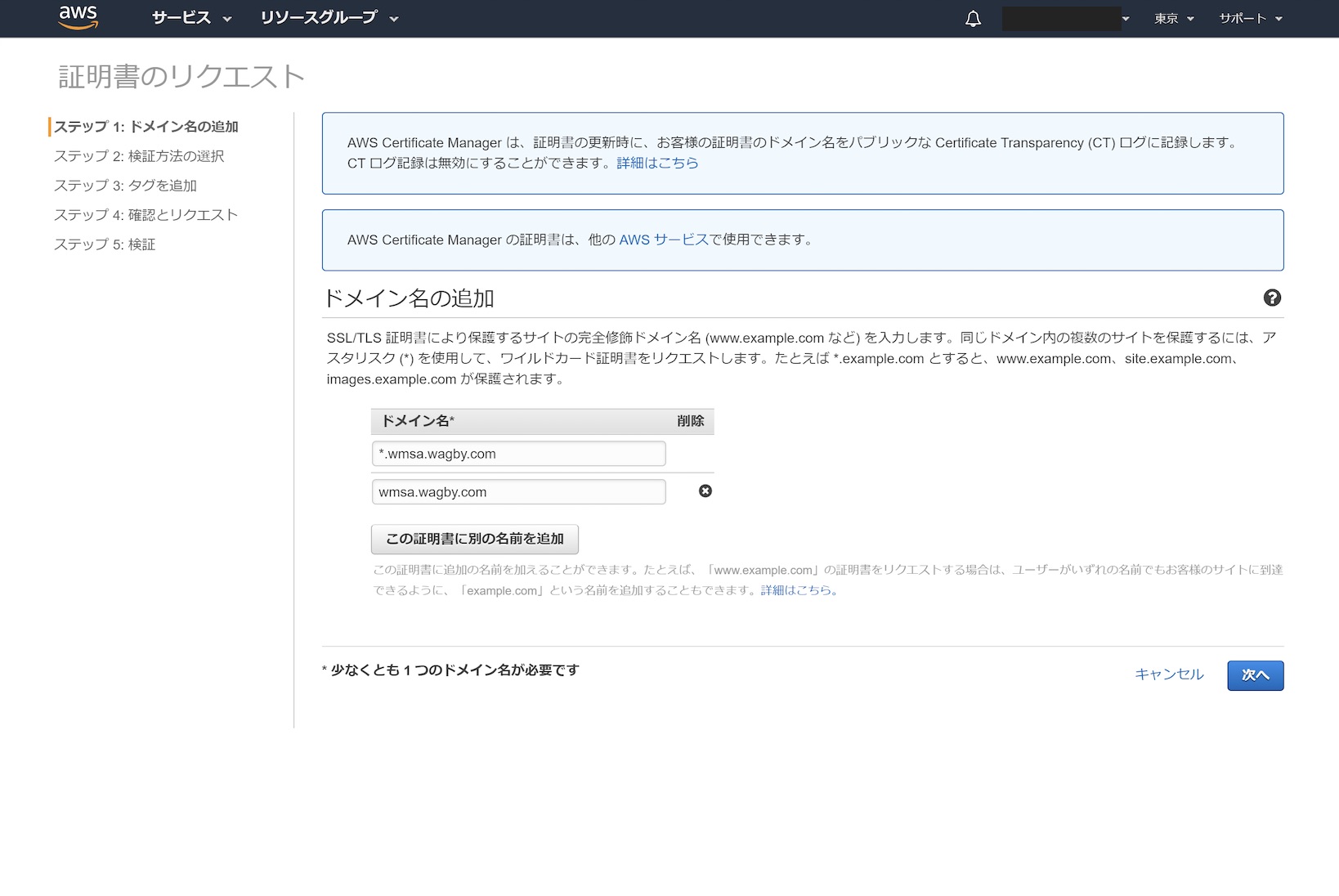

"ドメイン名の追加" を行います。用意した "*.wmsa.wagby.com" を選択します。("*" を忘れずに含めてください。) このまま「この証明書に別の名前を追加」ボタンを押します。

"wmsa.wagby.com" も追加します。(ここでは "*" は入りません。) 「次へ」ボタンを押します。

指定したドメインが貴組織のものであるかを検証するための検証方法を指定します。ここでは "DNSの検証" を選択して「次へ」ボタンを押します。

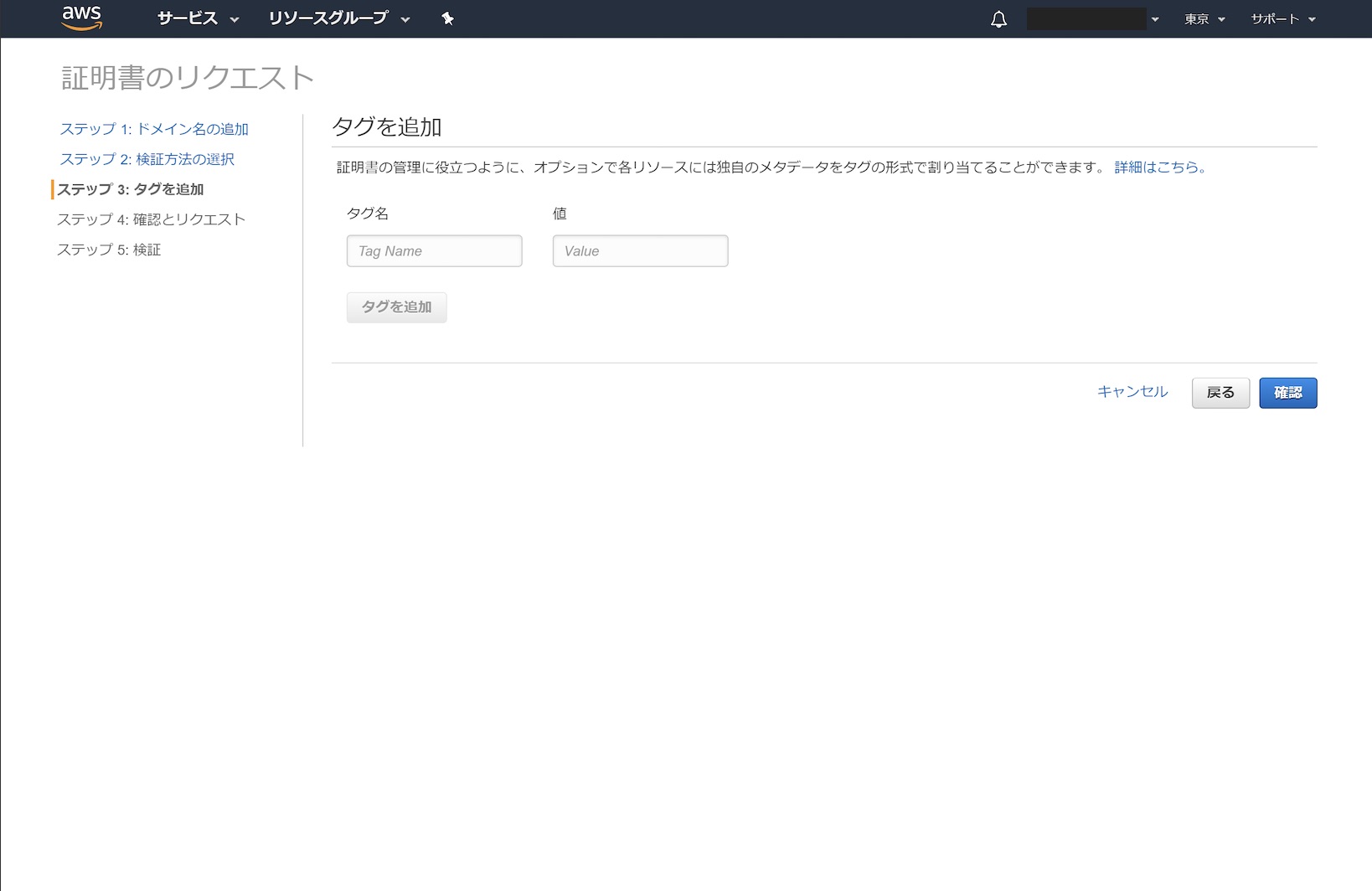

タグを追加することもできます。今回は使っていないため、未入力のまま「確認」ボタンを押します。

入力内容を確認します。間違いなければ「確定とリクエスト」ボタンを押します。

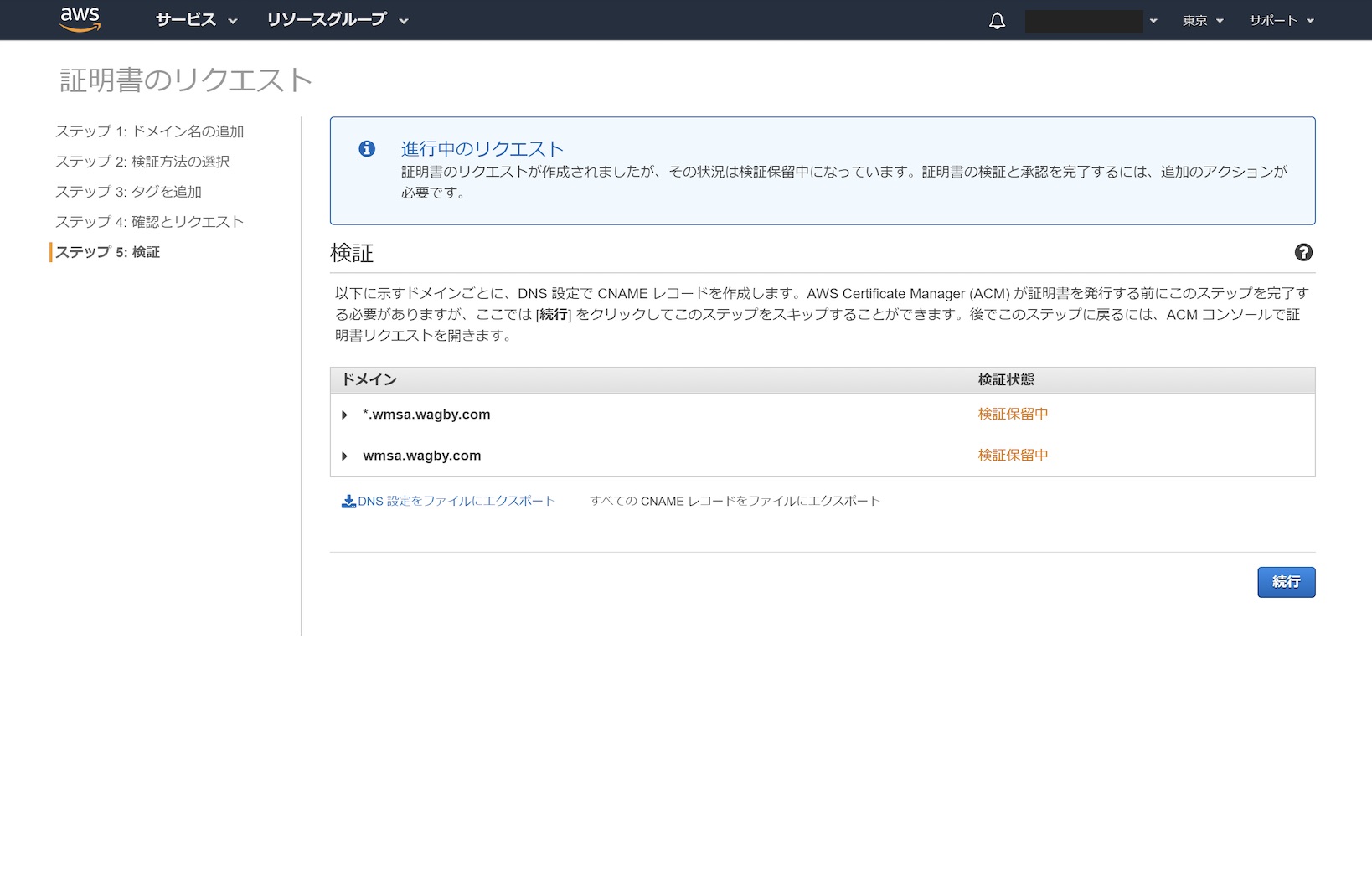

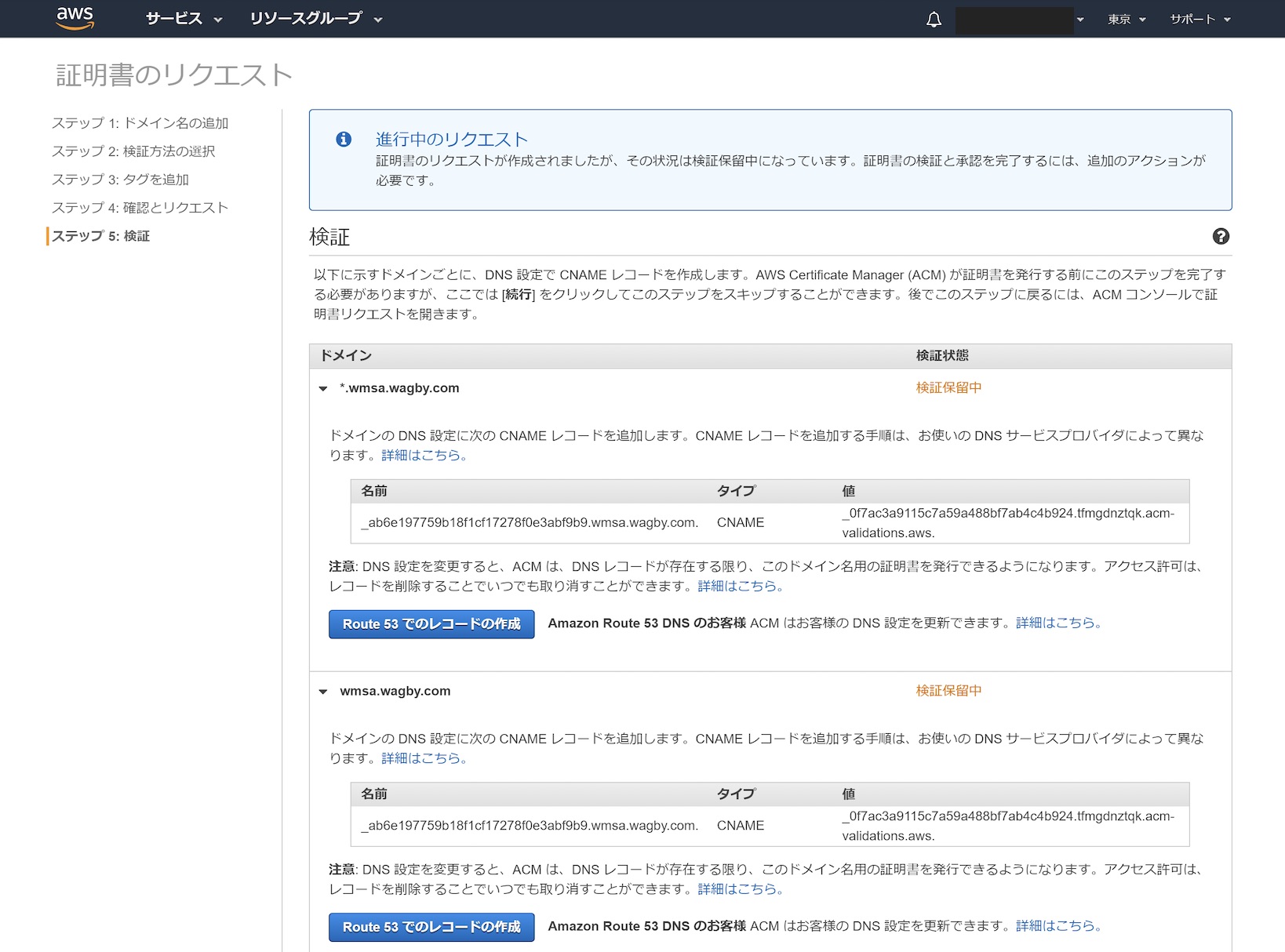

検証を行う画面に遷移します。ここでドメイン内の右三角のアイコンをクリックすると、DNSによる検証のためにDNSに追加するレコードの情報が表示されます。

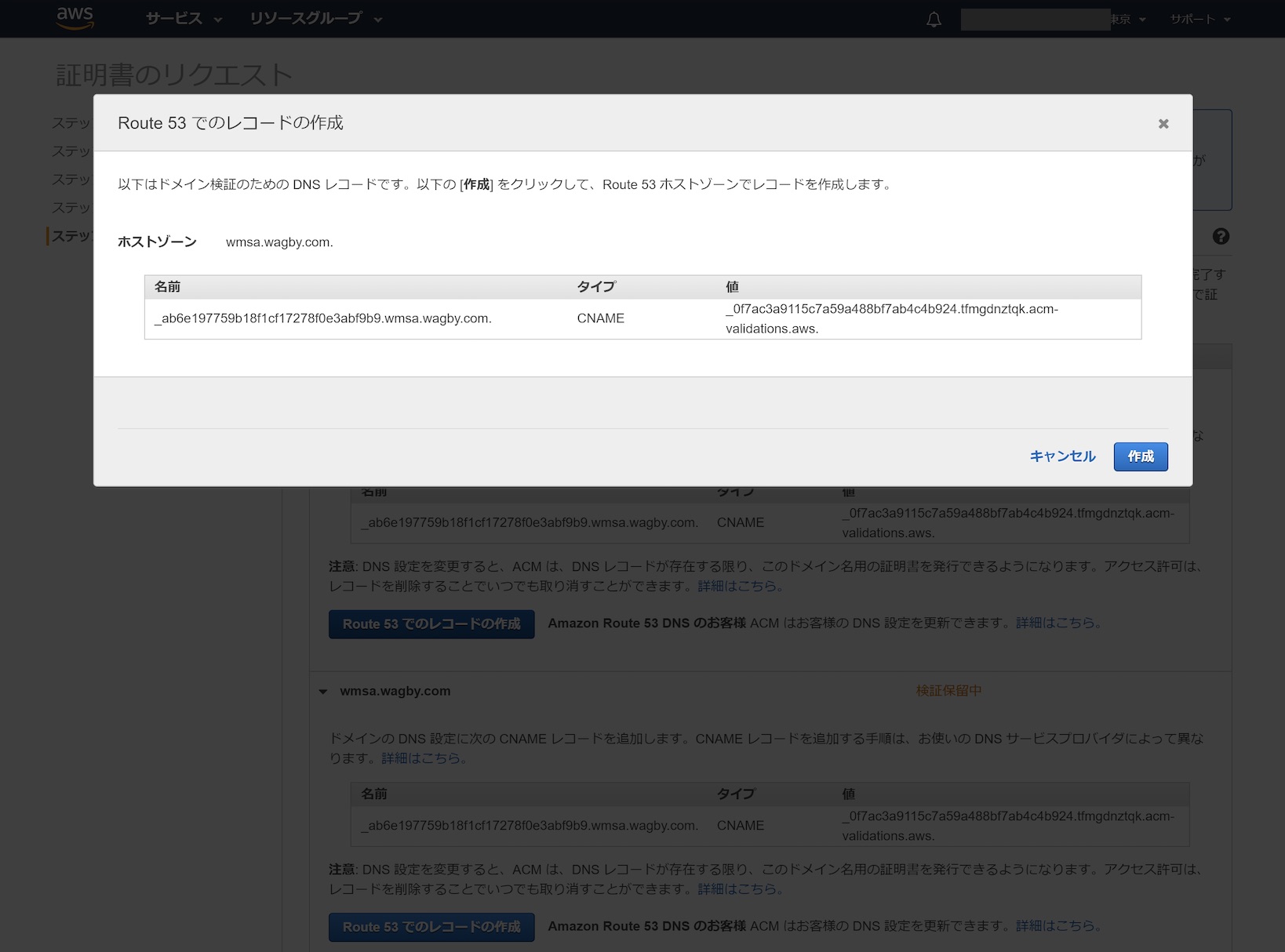

今回は対応するドメイン(wmsa.wagby.com)をRoute53で管理しているため「Route 53でのレコードの作成」ボタンを押すだけで、レコードが追加されます。申請中の二つのドメイン "*.wmsa.wagby.com" と "wmsa.wagby.com" を Route53 に用意します。

「作成」ボタンを押します。

成功すると次のような画面になります。検証にしばらく時間がかかります。

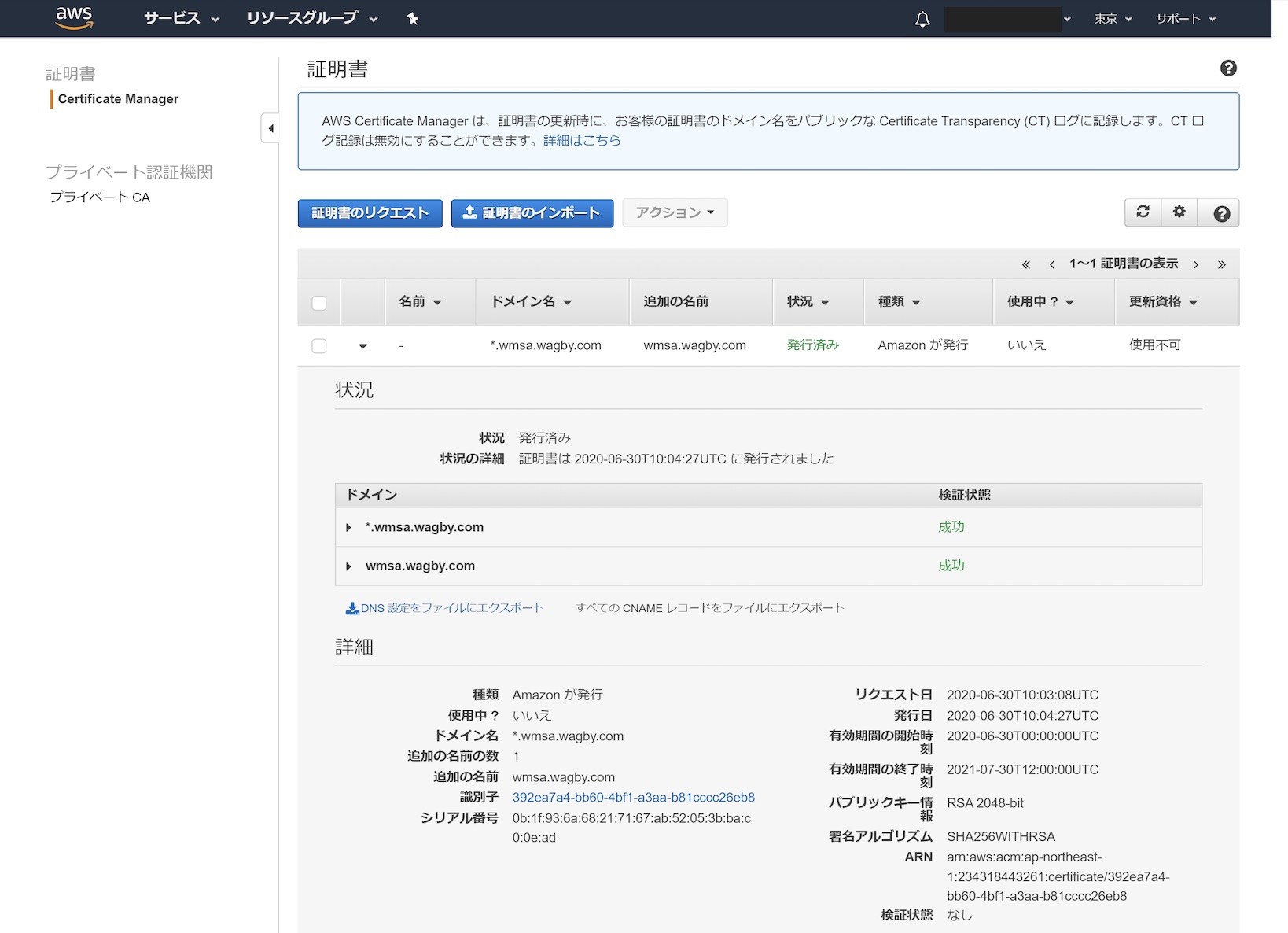

しばらく待ったのち(最大30分程度)、Certificate Managerにて証明書を確認します。検証が完了し、発行に成功すると図25のように発行済みと表示されます。

作成後、サーバ証明書のURIをコマンドラインツールで確認します。

あとの手順でロードバランサを作成するときに、ここで作成したサーバ証明書のARNを指定します。

なお、今回はワイルドカードサーバ証明書としているため、ホスト名が異なっていてもドメイン名が同じ(wmsa.wagby.com)であれば同じサーバ証明書を使うことができます。

コマンドの出力例を示します。

下記を確認します。

Status が ISSUED となっていること ISSUED は作成に成功していることを意味します。 FAILED 又は VALIDATION_TIMED_OUTとなっている場合は、作成に失敗、又は証明書が無効となってます。この証明書は削除し、再度作成しなおしてください。 また、PENDING_VALIDATIONは証明書の検証中です。しばらくお待ちください。しばらく待っても状態が変わらない場合は、証明書の検証が正しく行われているかをご確認ください。 AWS Certificate Manager パブリック証明書のドメインの所有権を検証する

ここまでで AWS のドメイン設定を行うことができました。この操作は一回だけ行うものです。次ページで AWS 上で動作するさまざまなサービスの準備を行います。

AWS CLI のインストール

C:\Wagby\Wagby-9.2.7>aws --version

aws-cli/2.13.7 Python/3.11.4 Windows/10 exe/AMD64 prompt/off

アクセスキーの設定

C:\Wagby\Wagby-9.2.7>aws configure --profile admin

AWS Access Key ID [None]: XXXX

AWS Secret Access Key [None]: XXXX

Default region name [None]: ap-northeast-1

Default output format [None]: json

C:\Wagby-9.2.7>set AWS_PROFILE=admin

C:\Wagby-9.2.7>aws s3 ls

ホストゾーンの作成

テスト

nslookup www.wmsa.wagby.com.サーバー: ...

Address: ...

Aliases: www.msa.wagby.com

www.wagby.comワイルドカードサーバ証明書の作成

Route53レコードセットの準備

Certificate Manager の操作

確認

aws --profile admin acm list-certificates{

"CertificateSummaryList": [

{

"CertificateArn": "arn:aws:acm:ap-northeast-1:000000000000:certificate/aaaaaaaa-bbbb-cccc-dddd-eeeeeeeeeeee",

"DomainName": "*.wmsa.wagby.com",

"SubjectAlternativeNameSummaries": [

"*.wmsa.wagby.com",

"wmsa.wagby.com"

],

"HasAdditionalSubjectAlternativeNames": false,

"Status": "ISSUED",

"Type": "AMAZON_ISSUED",

"KeyAlgorithm": "RSA-2048",

"KeyUsages": [

"DIGITAL_SIGNATURE",

"KEY_ENCIPHERMENT"

],

"ExtendedKeyUsages": [

"TLS_WEB_SERVER_AUTHENTICATION",

"TLS_WEB_CLIENT_AUTHENTICATION"

],

"InUse": false,

"RenewalEligibility": "INELIGIBLE",

"NotBefore": "2024-12-25T09:00:00+09:00",

"NotAfter": "2026-01-24T08:59:59+09:00",

"CreatedAt": "2024-12-25T18:30:38.092000+09:00",

"IssuedAt": "2024-12-25T18:30:51.064000+09:00"

}

]

}

次のステップ